por The Black | Nov 2, 2024 | Seguridad |

Los Servidores DNS (Domain Name System o Sistema de Nombres de Dominio) son una parte esencial de Internet que se encargan de traducir los nombres de dominio en direcciones IP que los dispositivos de red utilizan para comunicarse. En otras palabras, los DNS actúan como una «agenda telefónica» de Internet, permitiendo que podamos acceder a sitios web usando nombres fáciles de recordar en lugar de tener que recordar largas direcciones IP numéricas.

Cuando nuestro proveedor de servicios de Internet (ISP) nos instala su router, lo hace con sus servidores de DNS configurados. Los proveedores ISP suelen registrar todas las solicitudes DNS que hacemos y pueden usar esta información para crear perfiles de usuario, mostrar publicidad personalizada o incluso vender estos datos a terceros.

Además, los servidores DNS de algunos operadores locales pueden ser lentos, especialmente durante horas de alta demanda, lo que retrasa la carga de páginas web.

¿Por qué usar servidores DNS públicos y seguros?

- Privacidad: Los servidores DNS públicos y seguros, como los de Cloudflare o Google, a menudo implementan prácticas de privacidad avanzadas. Esto significa que pueden reducir la cantidad de información personal que se registra o se comparte con terceros, protegiendo así la privacidad de tus hábitos de navegación.

- Seguridad: Los servidores DNS seguros a menudo incluyen filtros contra sitios web maliciosos, como los de phishing o aquellos que contienen malware. Esto proporciona una capa adicional de protección contra amenazas en línea.

- Velocidad: Los servidores DNS públicos de calidad suelen estar optimizados para responder rápidamente a las solicitudes de los usuarios, lo que puede mejorar los tiempos de carga de las páginas web y la experiencia de navegación en general.

- Confiabilidad: A diferencia de los servidores DNS que proporcionan algunos ISP, los servidores DNS públicos de empresas grandes suelen tener una infraestructura más robusta y redundante, lo que reduce el riesgo de caídas y garantiza una conexión más estable.

- Acceso a sitios restringidos: En algunos casos, los DNS públicos pueden ayudar a evitar ciertas restricciones geográficas impuestas por los ISP, permitiéndote acceder a sitios web bloqueados en tu región.

Elegir servidores DNS públicos y seguros mejora tanto la privacidad como la seguridad de tu experiencia en Internet, y puede ofrecer mejoras en velocidad y estabilidad, lo cual es fundamental en un entorno digital cada vez más complejo.

Algunos serviores DNS públicos:

Cloudflare

Cloudflare prporciona 3 servidores DNS gratuitos con diferentes niveles de seguridad:

- DNS genérica de Cloudflare (rápida y privada):

- Primaria: 1.1.1.1

- Secundaria: 1.0.0.1

- DNS de Cloudflare con protección adicional contra contenido malicioso y para bloquear sitios sospechosos (con filtro de seguridad):

- Primaria: 1.1.1.2

- Secundaria: 1.0.0.2

- DNS de Cloudflare con filtro de seguridad y control parental (bloquea contenido malicioso y para adultos):

- Primaria: 1.1.1.3

- Secundaria: 1.0.0.3

Estas opciones te permiten elegir el nivel de filtrado que prefieras, desde solo velocidad y privacidad hasta protección contra malware y control parental.

Quad9

Quad9 es conocido por bloquear dominios maliciosos usando listas de amenazas de varias fuentes de ciberseguridad, además de priorizar la privacidad de los usuarios.

- DNS estándar: 9.9.9.9 y 149.112.112.112

- DNS con bloqueo de amenazas (malware y phishing): 9.9.9.9 y 149.112.112.112

OpenDNS

OpenDNS ofrece protección contra amenazas y permite un control parental opcional con filtrado de contenido específico.

- DNS estándar: 208.67.222.222 y 208.67.220.220

- DNS FamilyShield (bloqueo de contenido para adultos): 208.67.222.123 y 208.67.220.123

Google

Aunque Google Public DNS no incluye opciones de filtrado de seguridad, es muy rápido y confiable en términos de estabilidad y velocidad.

- Primaria: 8.8.8.8

- Secundaria: 8.8.4.4

CleanBrowsing

CleanBrowsing ofrece configuraciones preestablecidas para filtros familiares y de seguridad que permiten un control parental básico y bloqueo de amenazas.

- DNS Family Filter (bloquea contenido para adultos y amenazas): 85.228.168.168 y 185.228.169.168

- DNS Security Filter (solo bloquea malware y phishing): 185.228.168.9 y 185.228.169.9

por The Black | Ago 1, 2024 | Seguridad, Wordpress |

Actualizaciones Constantes de WordPress y sus plugins: Incompatibilidades y soluciones

WordPress, como una de las plataformas de gestión de contenido más populares del mundo, está en constante evolución. Las actualizaciones frecuentes del núcleo de WordPress y sus plugins son esenciales para mejorar la funcionalidad, la seguridad y la experiencia del usuario. Sin embargo, estas actualizaciones también pueden traer consigo problemas de incompatibilidad que pueden afectar el funcionamiento del sitio web, incluyendo la posibilidad de que no se pueda acceder ni al backend. En este artículo, exploraremos las causas de estas incompatibilidades y proporcionaremos una guía sobre cómo desactivar todos los plugins a través de la base de datos para recuperar el acceso al backend.

La Importancia de las Actualizaciones en WordPress

Seguridad

Las actualizaciones regulares son fundamentales para mantener la seguridad del sitio web. Las vulnerabilidades en el núcleo de WordPress o en los plugins pueden ser explotadas por atacantes para comprometer el sitio. Por lo tanto, los desarrolladores lanzan actualizaciones para corregir estas fallas de seguridad.

Funcionalidad

Las actualizaciones también traen nuevas características y mejoras de rendimiento. Estas pueden incluir desde mejoras en la interfaz de usuario hasta optimizaciones en el código que hacen que el sitio web sea más rápido y eficiente.

Compatibilidad

A medida que el entorno tecnológico evoluciona, las actualizaciones aseguran que WordPress y sus plugins sigan siendo compatibles con las últimas versiones de PHP, navegadores web y otros componentes de software.

Problemas de Incompatibilidad

Incompatibilidades entre Plugins

Las actualizaciones de plugins pueden causar conflictos entre ellos. Esto puede suceder si un plugin se actualiza para ser compatible con la última versión de WordPress, pero otro plugin aún no ha sido actualizado para soportar esa misma versión.

Dependencias de Versiones

Algunos plugins dependen de versiones específicas del núcleo de WordPress o de otros plugins. Si se actualiza el núcleo de WordPress, pero los plugins dependientes no se actualizan, esto puede causar problemas de compatibilidad.

Acceso al Backend (Error crítico)

Una de las consecuencias más frustrantes de estas incompatibilidades es la imposibilidad de acceder al backend de WordPress. Esto puede suceder cuando un conflicto de plugins o una incompatibilidad con el núcleo de WordPress causa un error fatal que bloquea el acceso al panel de administración.

Solución: Desactivar Plugins Mediante la Base de Datos

Cuando no puedes acceder al backend de WordPress debido a un problema de compatibilidad, una solución es desactivar todos los plugins a través de la base de datos. A continuación, se detalla cómo hacerlo:

Paso 1: Acceder a phpMyAdmin

- Accede al Panel de Control de tu Hosting

- Inicia sesión en el panel de control de tu proveedor de hosting (cPanel, Plesk, etc.).

- Abrir phpMyAdmin

- Busca y selecciona phpMyAdmin para gestionar las bases de datos de tu sitio web.

Paso 2: Seleccionar la Base de Datos de WordPress

- Selecciona la Base de Datos de tu wordpress. Si solo tienes un blog, será (probablemente) la única que haya

- En phpMyAdmin, selecciona la base de datos que corresponde a tu instalación de WordPress. El nombre de la base de datos generalmente se puede encontrar en el archivo `wp-config.php` en el directorio raíz de tu sitio WordPress.

Paso 3: Editar la Tabla `wp_options`

- Encontrar la Tabla `wp_options`

- En la lista de tablas, busca y selecciona `wp_options` (el prefijo `wp_` puede variar si has cambiado el prefijo de tu base de datos).

- Editar la Fila `active_plugins`

- Busca la fila con el `option_name` que es `active_plugins`. Esto puede estar en la primera página de resultados o deberás buscarla entre las diferentes páginas de la tabla.

- Modificar el Valor de `active_plugins`

- Edita esta fila y cambia el valor del campo `option_value` a: `a:0:{}`. Este cambio desactivará todos los plugins.

Paso 4: Verificar el Acceso al Backend

- Acceder al Backend

- Una vez que hayas realizado los cambios en la base de datos, intenta acceder nuevamente al panel de administración de WordPress. Deberías poder iniciar sesión sin problemas ahora que todos los plugins están desactivados.

Paso 5: Reactivar los Plugins uno por uno

- Reactiva los Plugins

- Desde el panel de administración de WordPress, ve a la sección de plugins y reactiva los plugins uno por uno. Esto te permitirá identificar cuál plugin está causando el problema de compatibilidad.

- Solucionar Problemas de Incompatibilidad

- Una vez identificado el plugin problemático, puedes buscar una actualización para el mismo, contactar al desarrollador del plugin para soporte, o considerar usar un plugin alternativo que ofrezca la misma funcionalidad sin causar conflictos.

Conclusión

Las actualizaciones constantes de WordPress y sus plugins son esenciales para la seguridad y el rendimiento, pero pueden traer problemas de incompatibilidad. Desactivar todos los plugins a través de la base de datos es una solución eficaz cuando estas incompatibilidades impiden el acceso al backend. Siguiendo los pasos descritos, puedes recuperar el control de tu sitio web y gestionar las actualizaciones de manera más efectiva para evitar futuros conflictos.

Por todo ello es muy importante que cuando instales wordpress, guardes a buen recaudo el nombre de la base de datos, el usuario de acceso a la misma y su contraseña.

por The Black | May 31, 2024 | Seguridad, Utilidades Web |

La importancia de generar contraseñas seguras

La mayor parte de nuestra información personal y profesional se encuentra en línea, la seguridad cibernética es algo a lo que debemos dar una prioridad muy alta sino absoluta. Una de las medidas más básicas para proteger nuestra información es la creación de contraseñas seguras. Sin embargo, aún muchos de nosotros subestimamos la importancia de esta práctica y utilizamos contraseñas débiles o repetitivas, poniéndo en riesgo nuestra información ante la posibilidad de sufrir ataques cibernéticos.

¿Por Qué Son Importantes las Contraseñas Seguras?

Las contraseñas seguras actúan como la primera línea de defensa contra el acceso no autorizado a nuestras cuentas y dispositivos. Una contraseña segura debe ser única y compleja, incluyendo una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Aquí te presentamos algunas razones clave por las cuales es crucial utilizar contraseñas seguras:

Protección de Datos Personales

Las contraseñas seguras ayudan a proteger información sensible como datos bancarios, documentos personales y correos electrónicos.

Prevención de Robos de Identidad

Utilizar contraseñas fuertes dificulta el acceso de los ciberdelincuentes a tus cuentas, reduciendo el riesgo de robo de identidad.

Seguridad en el Trabajo

En el ámbito profesional, contraseñas robustas protegen información corporativa confidencial, evitando posibles brechas de seguridad que podrían afectar gravemente a la empresa.

Defensa Contra Ataques Automatizados (Bots)

Muchos atacantes utilizan bots para adivinar contraseñas. Lo que comúnmente se conoce como ‘Fuerza Bruta‘ Las contraseñas complejas son mucho más difíciles de descifrar mediante estos métodos.

Generación y Gestión de Contraseñas Seguras

A pesar de la importancia de las contraseñas seguras, recordar múltiples combinaciones complejas es imposible y más cuando hay aplicaciones o sitios web que exigen unas carcatersíticas concretas de uso (Mayúsculas, minísculas, núemros, carcateres especiales adm itidos o no, e incluos una determinada longitu de la contraseña).

Aquí es donde las herramientas de generación y gestión de contraseñas resultan utiles y cada vez más indispensables.

Navegadores y Seguridad

Algunos navegadores como Google Chrome han implementado características avanzadas para facilitar la creación y gestión de contraseñas seguras. Chrome, por ejemplo, ofrece la posibilidad de generar contraseñas automáticamente cuando creas una nueva cuenta en cualquier sitio web. Estas contraseñas son aleatorias y altamente seguras. Además, Chrome puede guardar estas contraseñas y sincronizarlas a través de tus dispositivos, permitiendo un acceso fácil y seguro sin la necesidad de recordar cada una de ellas.

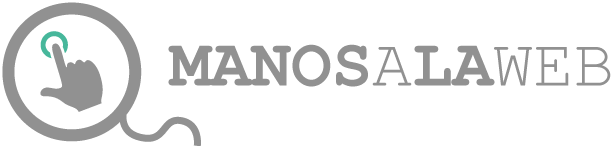

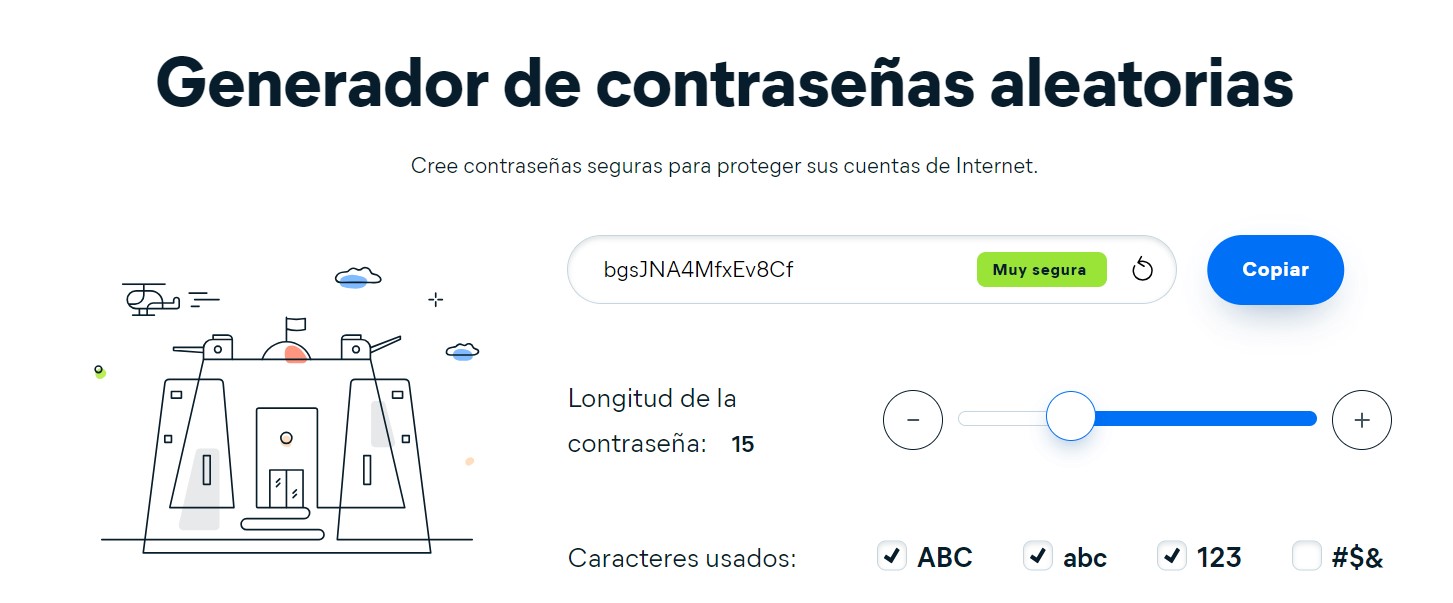

Sitios Web para Generar Contraseñas Seguras

Para aquellos que prefieren no depender exclusivamente del navegador para la generación de contraseñas, existen múltiples herramientas en línea que pueden ayudar. Aquí tienes nueve sitios web gratuitos donde puedes crear contraseñas seguras fácilmente:

- LastPass ofrece un generador de contraseñas que te permite crear contraseñas seguras y personalizadas. Puedes ajustar la longitud y elegir qué tipos de caracteres incluir.

- Clave Segura generador de contraseñas que te eprmite ajustar la longitud y tipos de caracteres. Como curiosidad ermite la opción ‘Fácil de recordar’ que genera claves ‘legibles’ (más o menos)

- Avast Random Generator Password . Generador de contraseñas aleatorias de Avast con diferentes combinaciones de caracteres y longitudes.

- Norton Password Este generador de contraseñas de Norton permite crear contraseñas fuertes con diferentes combinaciones de caracteres y longitudes.

- Keeper Security Password Generator De características similares a las anteriores. Permite crear contraseñas fuertes con diferentes combinaciones de caracteres y longitudes.

- Dashlane Password ofrece una herramienta simple para generar contraseñas seguras y también proporciona opciones para personalizar las características de la contraseña.

- Bitwarden Password Generator proporciona un generador de contraseñas que permite crear contraseñas al azar y altamente seguras. También ofrece opciones para generar frases de paso.

- Password Generator Plus Este sitio permite crear contraseñas robustas y personalizarlas según tus necesidades, incluyendo opciones avanzadas para caracteres especiales y exclusión de caracteres ambiguos.

- NordPass Password Generator Permite crear contraseñas fuertes con diferentes combinaciones de caracteres y longitudes. Incluye la opción de usar carcateres ambiguos

La creación de contraseñas seguras es una medida simple pero vital para proteger nuestra información en la era digital. Utilizar herramientas de generación de contraseñas, ya sean integradas en nuestros navegadores o disponibles en línea, puede ayudarnos a mantenernos un paso adelante de los ciberdelincuentes. Adoptar buenas prácticas de seguridad, como el uso de contraseñas únicas y complejas para cada cuenta, es esencial para salvaguardar nuestra privacidad y seguridad en línea.

Puedes consultar más información en la web del Instituto Nacional de Ciberseguridad (INCIBE): Gestión de contraseñas seguras.

por The Black | Mar 31, 2024 | Seguridad |

Si crees que te han hackeado tu web lo más seguro es que así sea.

En la era digital actual, la seguridad web es más importante que nunca. Cada día, miles de sitios web son el blanco de ataques maliciosos que buscan robar información, distribuir malware o simplemente causar caos. Pero, ¿cómo saber si tu sitio web está protegido de estas amenazas? ¿Cómo asegurarte de que tus visitantes y clientes están navegando en un ambiente seguro? En este post, vamos a sumergirnos en una comparativa detallada de las herramientas online más populares y efectivas para el análisis de malware en sitios web. Desde las características más destacadas hasta las ventajas y desventajas de cada una, te proporcionaremos la información que necesitas para tomar una decisión informada y asegurarte de que tu presencia online está a salvo. ¡Sigue leyendo y descubre cuál es la mejor herramienta para tus necesidades!

Herramientas online de análisis de malware en sitios web:

- VirusTotal (https://virustotal.com)

Funcionalidades:

– Análisis de URLs, archivos, y direcciones IP.

– Utiliza múltiples motores antivirus y herramientas de verificación de listas negras para analizar archivos y URLs.

– Proporciona resultados detallados de cada motor de análisis.

Pros:

– Gratuito.

– Fácil de usar.

– Informe detallado y comprensible.

Contras:

– Depende de la actualización de los motores individuales.

– A veces da falsos positivos.

- Sucuri SiteCheck (https://sitecheck.sucuri.net/)

Funcionalidades:

– Detecta malware, inyecciones de sitios web, defacements, y otras amenazas.

– Verifica si un sitio está en listas negras.

– Proporciona detalles sobre la configuración del servidor web.

Pros

– Gratuito.

– Informe detallado de seguridad.

– Proporciona soluciones para problemas encontrados.

Contras:

– El análisis es menos detallado que otras herramientas especializadas.

– Puede no detectar amenazas más sofisticadas.

- Quttera (https://quttera.com/)

Funcionalidades

– Escaneo de malware y amenazas para sitios web.

– Detecta contenido sospechoso y scripts maliciosos.

– Verifica si un sitio está en listas negras.

Pros:

– Gratuito.

– Proporciona un informe detallado con códigos de estado.

– Detecta scripts ocultos o incrustados.

Contras:

– Los escaneos pueden tardar más tiempo comparados con otras herramientas.

– Requiere más conocimientos técnicos para interpretar algunos resultados.

- URLVoid (https://www.urlvoid.com/)

Funcionalidades:

– Verifica si un sitio web está en listas negras.

– Proporciona información sobre la reputación de un sitio web.

– Muestra detalles sobre la ubicación del servidor y el propietario del dominio.

Pros:

– Gratuito.

– Fácil de usar.

– Rápido para obtener una idea general de la reputación de un sitio.

Contras:

– No realiza un escaneo en profundidad para detectar malware.

– Principalmente se basa en listas negras, por lo que puede no detectar amenazas recientes.

por The Black | Oct 1, 2022 | Seguridad |

Cunado enviamos un email de cualquier tipo desde un formulario web, no se está enviando desde el servidor de correo. Esto quiere decir que puedes ser tu, o puede ser un spamer que te ha pillado la contraseña esa de ‘123456’ que tan fácil es de recordar.

Lo de usar contraseñas largas, con mayúsculas, minúsculas, números, caracteres especiales…. eso ya no hace falta repetirlo. Peor como el servidor de correo entrante no sabe si esa precaución la tienes, cuando recibe un correo, le pregunta al servidor. ¿Has sido tú?. ¿Y como lo pregunta?. Pues comprobando un registro DNS llamado SPF.

SPF es un método de autenticación de correo electrónico standard. Es decir, no hay un servidor de correo que diga ‘Nolontiendo’.

SPF protege tu dominio contra el spoofing (técnica hacking que intentan suplantar la identidad de tu servidor de correo en este caso)

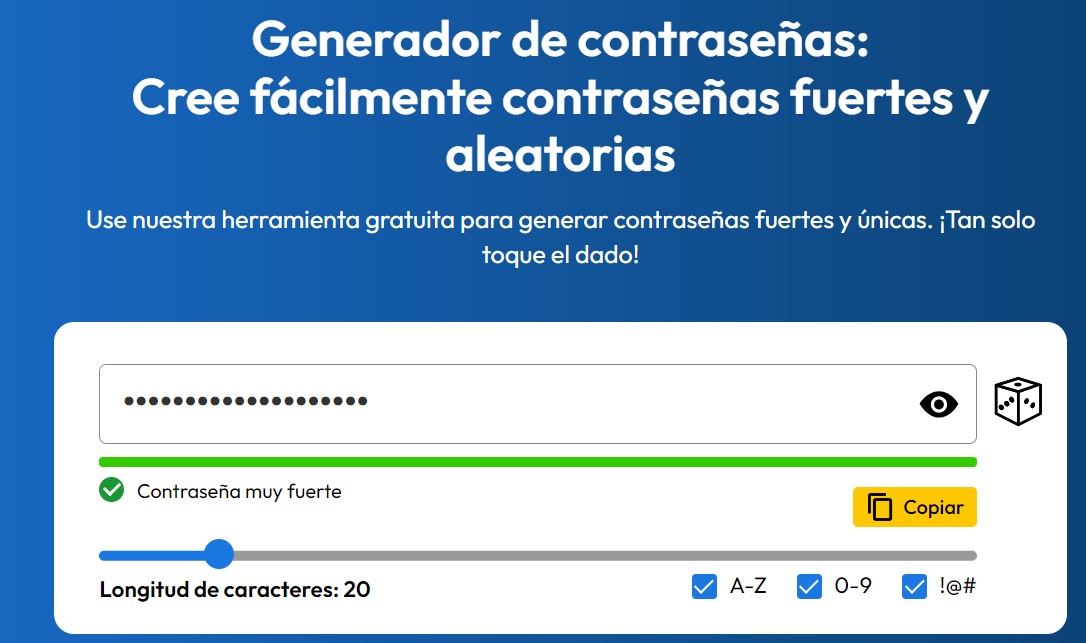

¿Como configuro mi servidor de correo?

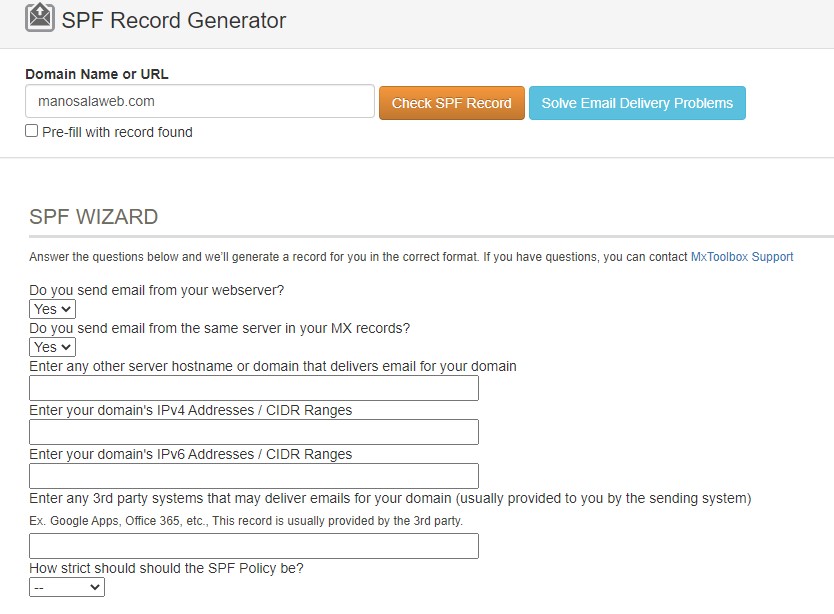

Para configurarlo tienes que tener acceso a cambiar los registros DNS de tu dominio. Y para saber que tienes que incluir, hay e¡una herramienta de MXToolbox muy útil: MXToolBox SPF Record Generator.

Entramos nuestro dominio hacemos clic sobre Check SPF Record y nos mostrará la sugerencia de registro y el registro actual.

Rellenamos los datos que nos pide y con Finalize Record, veremos el registro que nos sugiere para cambiar en nuestros DNS.

por The Black | Sep 29, 2022 | Seguridad |

El 88% del correo electrónico que viaja por España es SPAM. Sólo un 12% del correo que llega a nuestros buzones electrónicos es bueno, o mejor dicho no es tan malo como el resto.

Y la cosa se ha acentuado y mucho este mes de septiembre de 2022. Según la web de Trend Micro Email Reputation Services, este mes se ha pasado de unos 150 Billones (con B) de mensajes basura, a más 250 Billones. Una bestialidad.

Aunque nosotros no seamos spamers (profesionales), los malos intentarán y en ocasiones lo conseguirán, incluso sin que nos enteremos hasta que sea demasiado tarde, acceder a nuestro servidor de correo, averiguar alguna contraseña de aquel usuario que no recuerda más allá de 1234 y empezarán a mandar emails en su nombre y ya nos la habrán liado. Nuestra IP entrará ne las listas negras.

Desde esta misma web podremos ver si nuestra IP está en la lista de Trend Micro y solicitar su exclusión (prometiendo por snoopy que no hemos sido nosotros y que no le hemos hecho queriendo). Si la IP lleva un tiempo comportándose, nos contestarán que ‘bueno, vale’ y la quitará en en 24 horas.

En la página de Utilidades de dominios y cuentas de correo de este mismo blog, encontrarás más herramientas para verificar tu servidor de correo.

¡Suerte! (y no spamees)